Tạo Policy và Role

Tạo Role

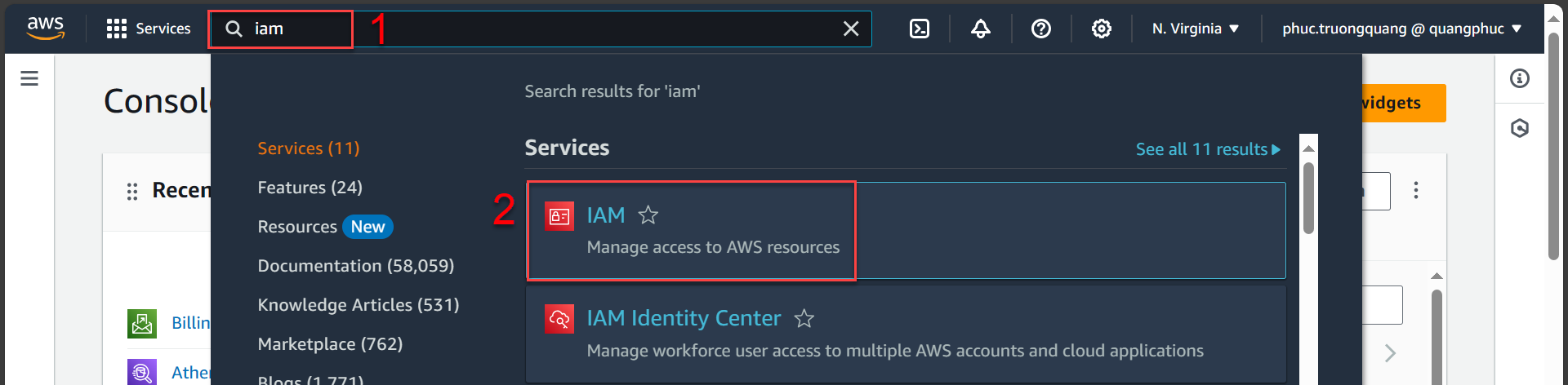

Truy cập AWS Management Console

- Tìm IAM

- Chọn IAM

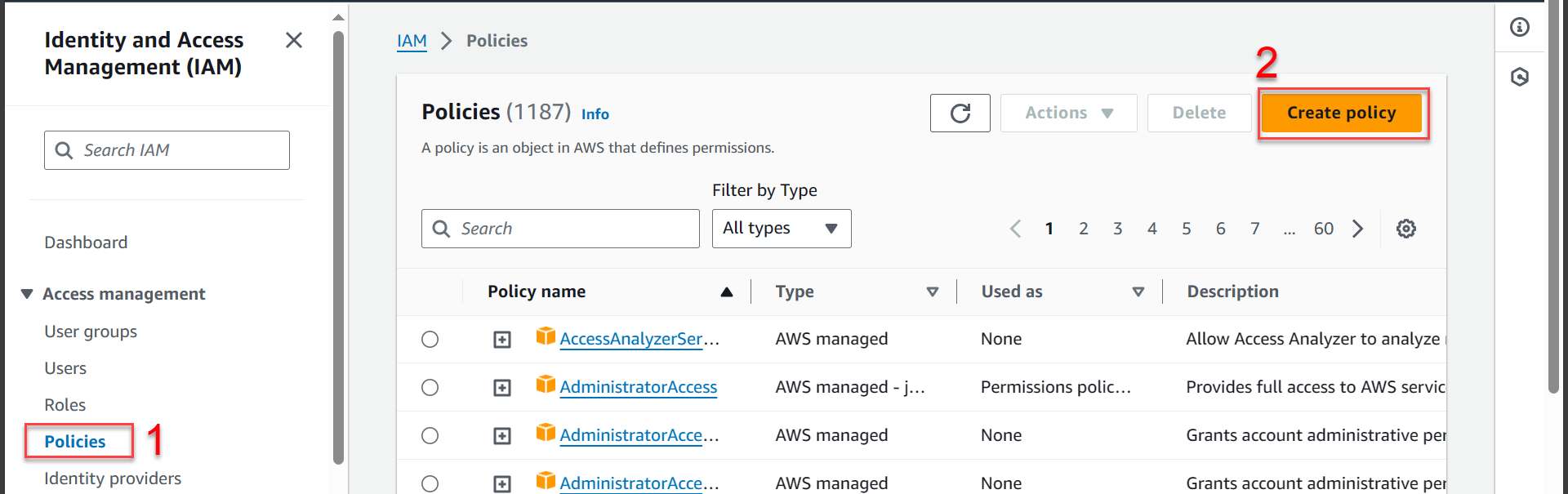

Trong giao diện IAM

- Chọn Policies

- Chọn Create policy

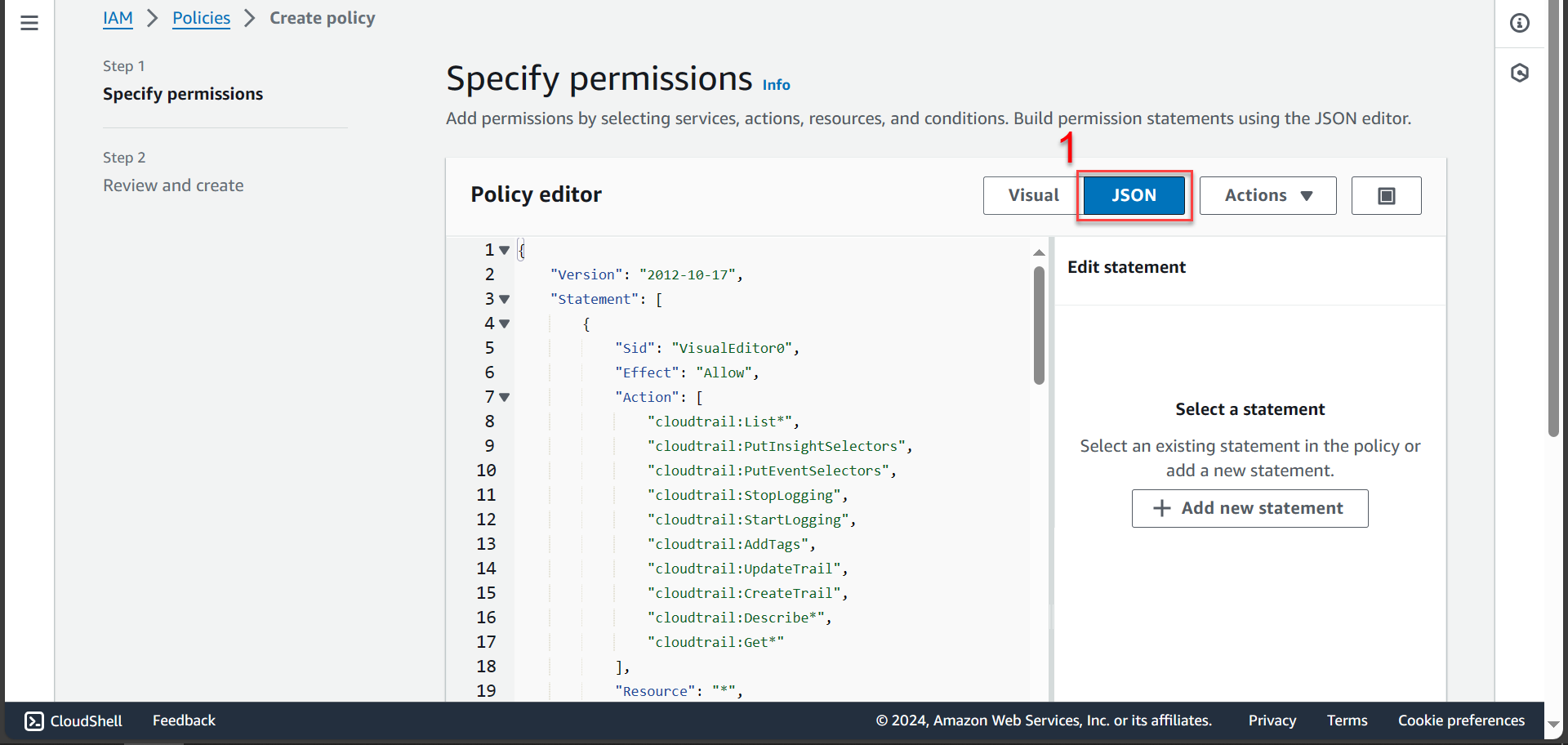

Trong phần Specify permissions

- Chọn JSON xóa đoạn mã cũ và sao chép đoạn mã mới ở dưới vào

Ở đoạn policy này sẽ cấp quyền cho từng chức năng ở trong bài lab này, bạn có thể tùy chỉnh phân quyền ở đoạn policy này. Đoạn mã này đang phân quyền cho Region US East (Virginia) nên phần này sẽ là “aws:RequestedRegion”: “us-east-1” (Nếu bạn đang ở Region khác thì nên chỉnh sửa lại từng “aws:RequestedRegion”)

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"cloudtrail:List*",

"cloudtrail:PutInsightSelectors",

"cloudtrail:PutEventSelectors",

"cloudtrail:StopLogging",

"cloudtrail:StartLogging",

"cloudtrail:AddTags",

"cloudtrail:UpdateTrail",

"cloudtrail:CreateTrail",

"cloudtrail:Describe*",

"cloudtrail:Get*"

],

"Resource": "*",

"Condition": {

"ForAllValues:StringEquals": {

"aws:RequestedRegion": "us-east-1"

}

}

},

{

"Sid": "VisualEditor1",

"Effect": "Allow",

"Action": [

"cloudwatch:List*",

"cloudwatch:Get*",

"cloudwatch:Describe*"

],

"Resource": "*",

"Condition": {

"ForAllValues:StringEquals": {

"aws:RequestedRegion": "us-east-1"

}

}

},

{

"Sid": "VisualEditor2",

"Effect": "Allow",

"Action": [

"config:Get*",

"config:List*",

"config:Describe*"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"aws:RequestedRegion": "us-east-1"

}

}

},

{

"Sid": "VisualEditor3",

"Effect": "Allow",

"Action": [

"iam:Get*",

"iam:List*",

"iam:AttachRolePolicy"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"aws:RequestedRegion": "us-east-1"

}

}

},

{

"Sid": "VisualEditor4",

"Effect": "Allow",

"Action": [

"kms:EnableKeyRotation",

"kms:EnableKey",

"kms:Decrypt",

"kms:TagResource",

"kms:UntagResource",

"kms:List*",

"kms:Encrypt",

"kms:Get*",

"kms:CreateAlias",

"kms:Describe*",

"kms:CreateKey",

"kms:DisableKey"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"aws:RequestedRegion": "us-east-1"

}

}

},

{

"Sid": "VisualEditor5",

"Effect": "Allow",

"Action": [

"organizations:Describe*",

"organizations:List*"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"aws:RequestedRegion": "us-east-1"

}

}

},

{

"Sid": "VisualEditor6",

"Effect": "Allow",

"Action": [

"s3:PutAccountPublicAccessBlock",

"s3:PutBucketPublicAccessBlock",

"s3:PutBucketOwnershipControls",

"s3:Get*",

"s3:CreateBucket",

"s3:List*",

"s3:PutObject",

"s3:PutObjectVersionAcl",

"s3:PutBucketAcl",

"s3:PutBucketPolicy",

"s3:PutAccessPointPolicy",

"s3:PutBucketVersioning",

"s3:PutObjectAcl",

"iam:PassRole",

"iam:CreateServiceLinkedRole"

],

"Resource": "*"

},

{

"Sid": "VisualEditor7",

"Effect": "Allow",

"Action": "tag:Get*",

"Resource": "*",

"Condition": {

"StringEquals": {

"aws:RequestedRegion": "us-east-1"

}

}

},

{

"Sid": "VisualEditor8",

"Effect": "Deny",

"Action": "s3:*",

"Resource": "*",

"Condition": {

"ForAllValues:StringNotEqualsIfExists": {

"aws:RequestedRegion": "us-east-1"

}

}

}

]

}

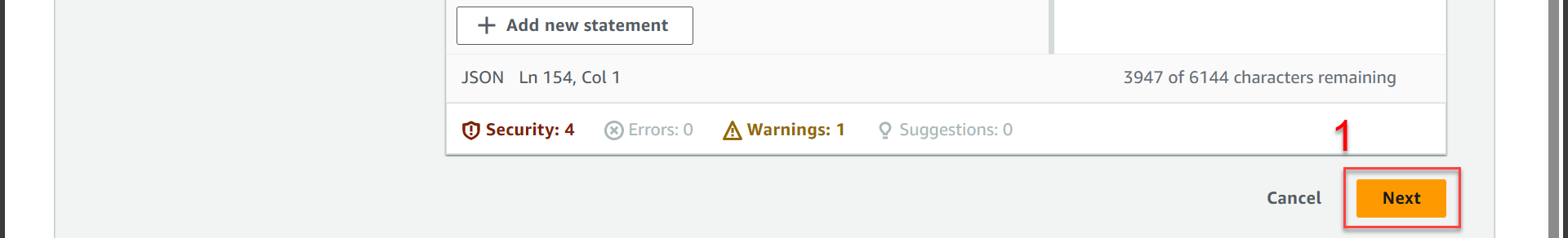

- Sau khi hoàn tất bước ở trên, chúng ta kéo xuống cuối trang và ấn Next

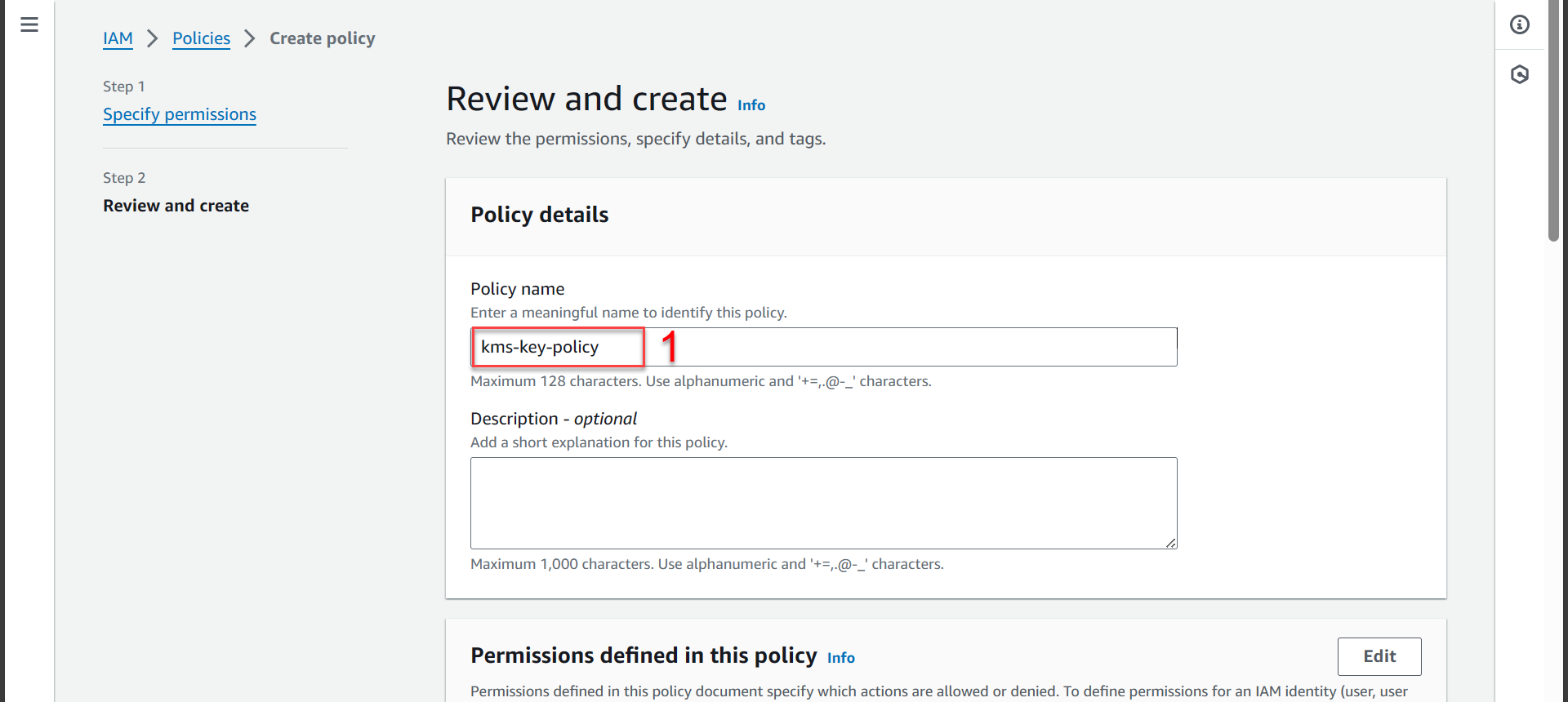

- Trong phần Review and create

Bạn có thể tự đặt tên khác theo ý của các bạn nhé!

- Policy name nhập

kms-key-policy

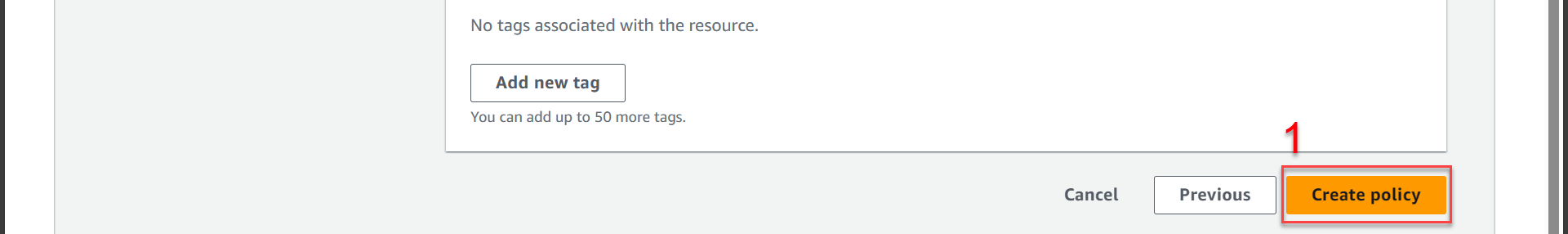

- Sau khi nhập Policy name chúng ta kéo xuống cuối trang và ấn Create policy

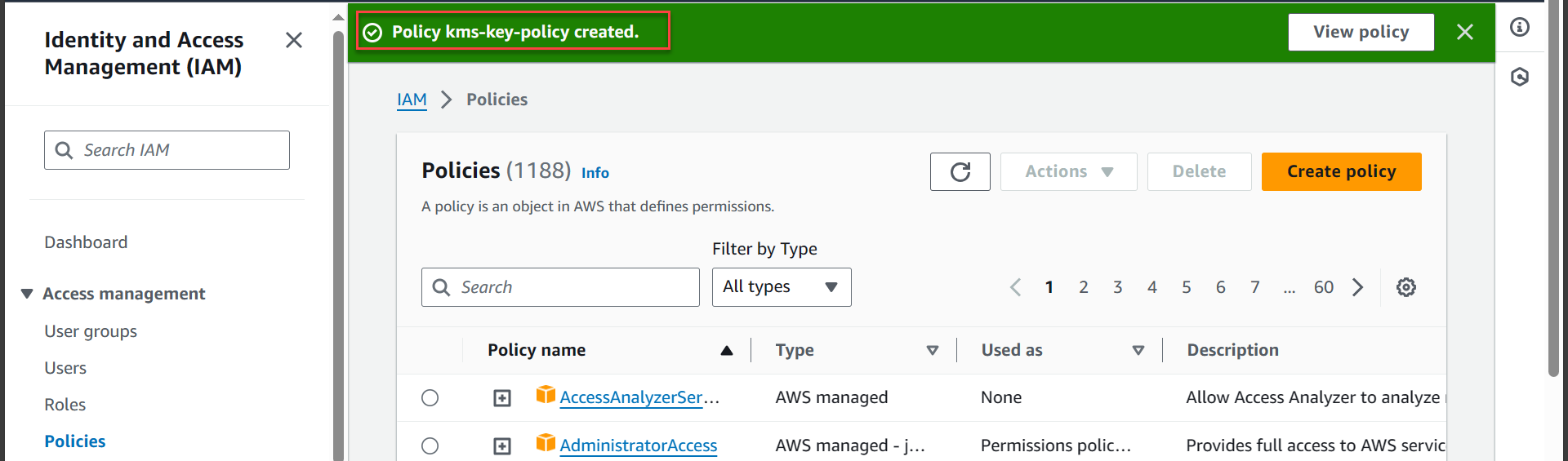

- Thông báo tạo Policy thành công

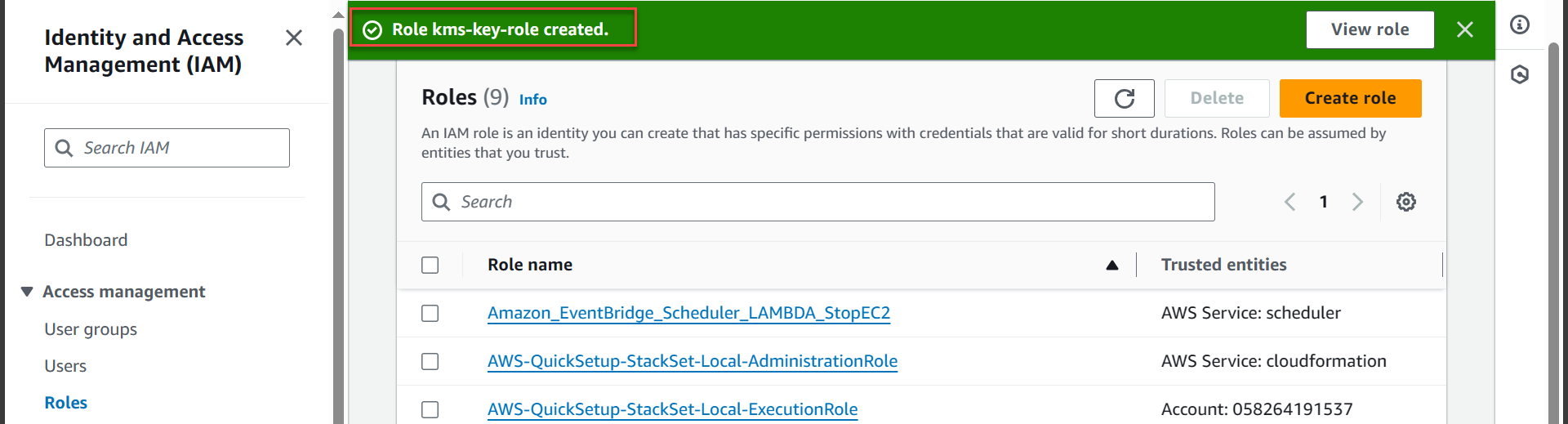

Bước tiếp theo chúng ta sẽ tạo Role

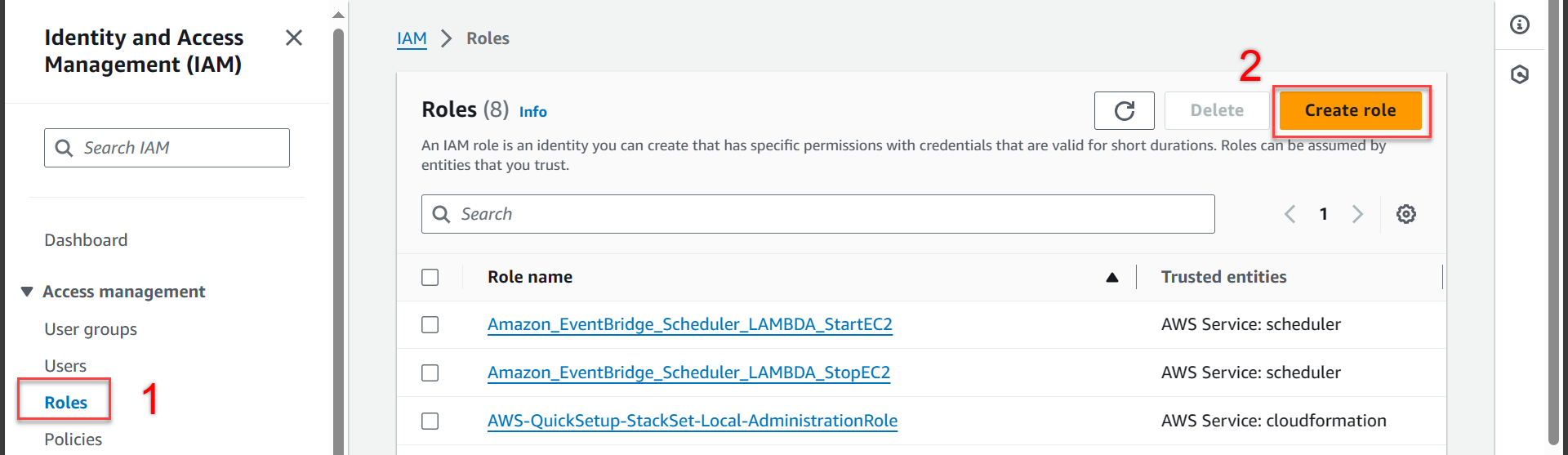

Trong giao diện IAM

- Chọn Roles

- Chọn Create role

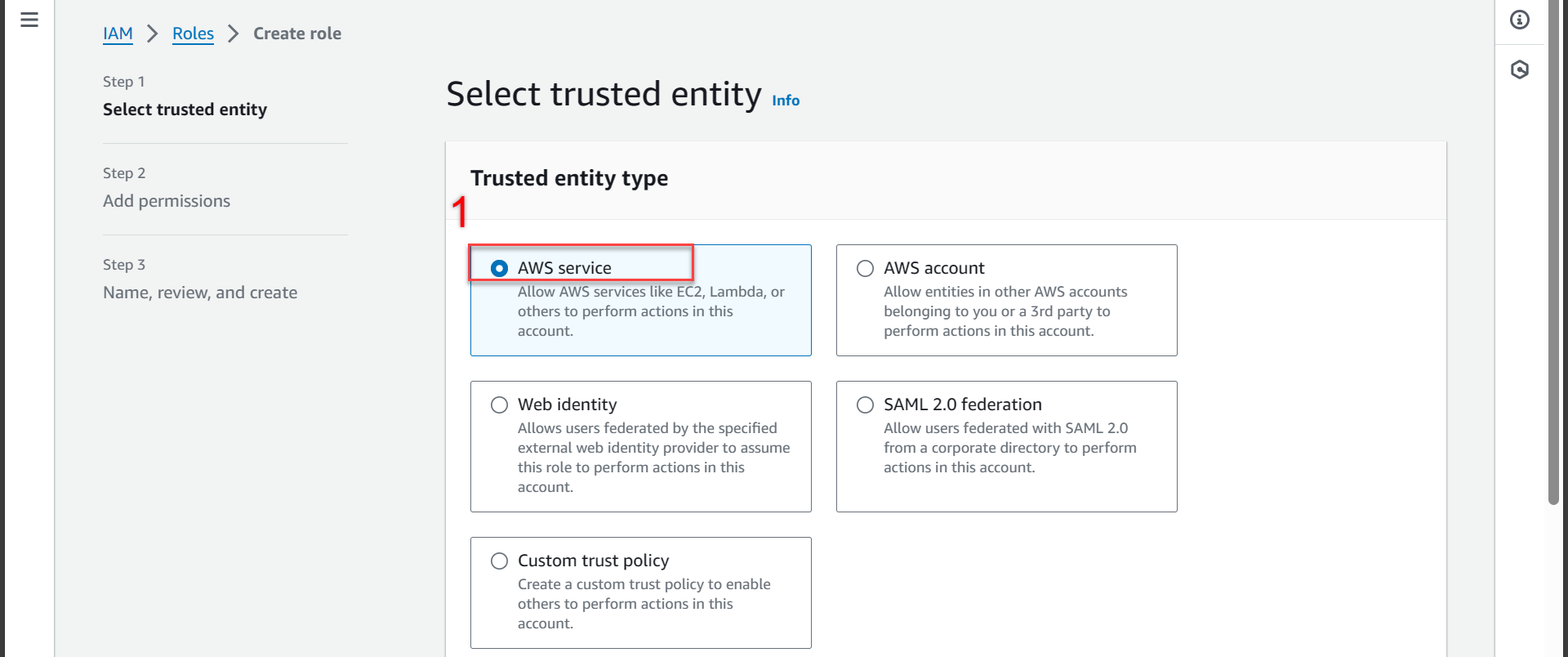

Trong phần Select trusted entity

- Chọn AWS service

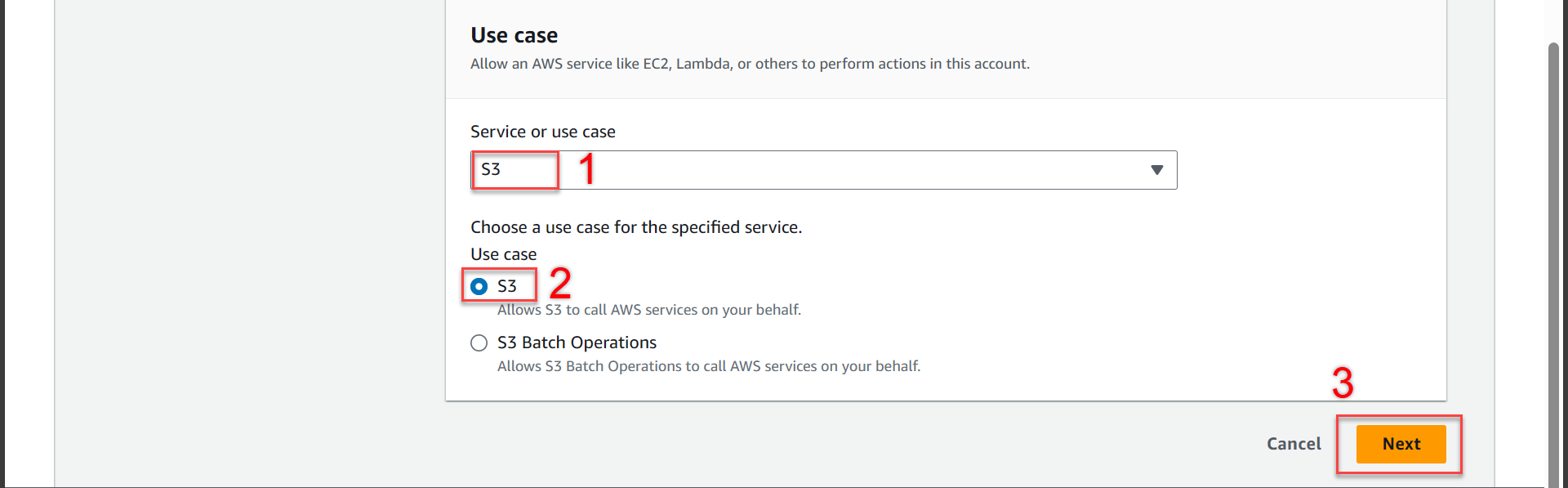

- Kéo xuống phần Use case

- Phần Service or use case chọn S3

- Phần Use case chọn S3

- Và ấn Next

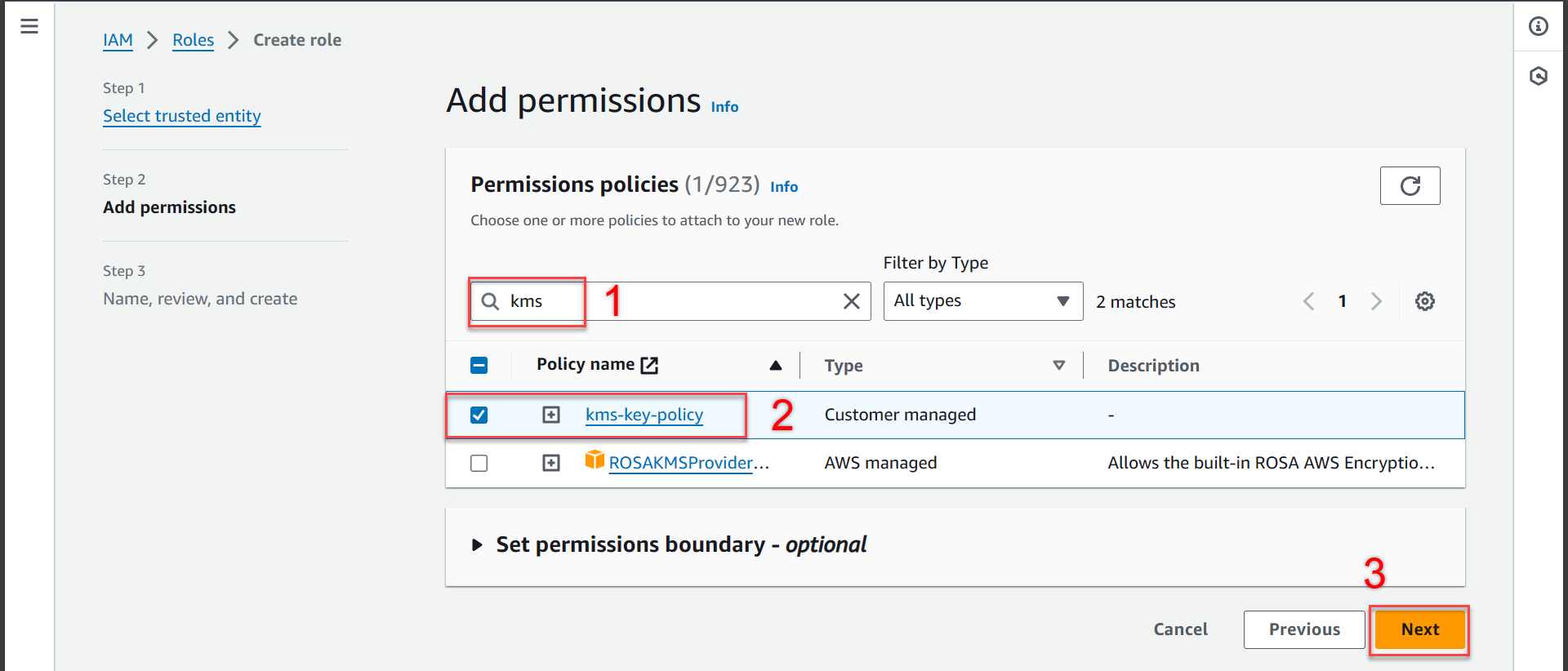

- Trong phần Add permissions

- Chọn và thanh tìm kiếm và tìm policy kms mới vừa tạo

- Tích chọn vào policy vừa tạo

- Ấn Next

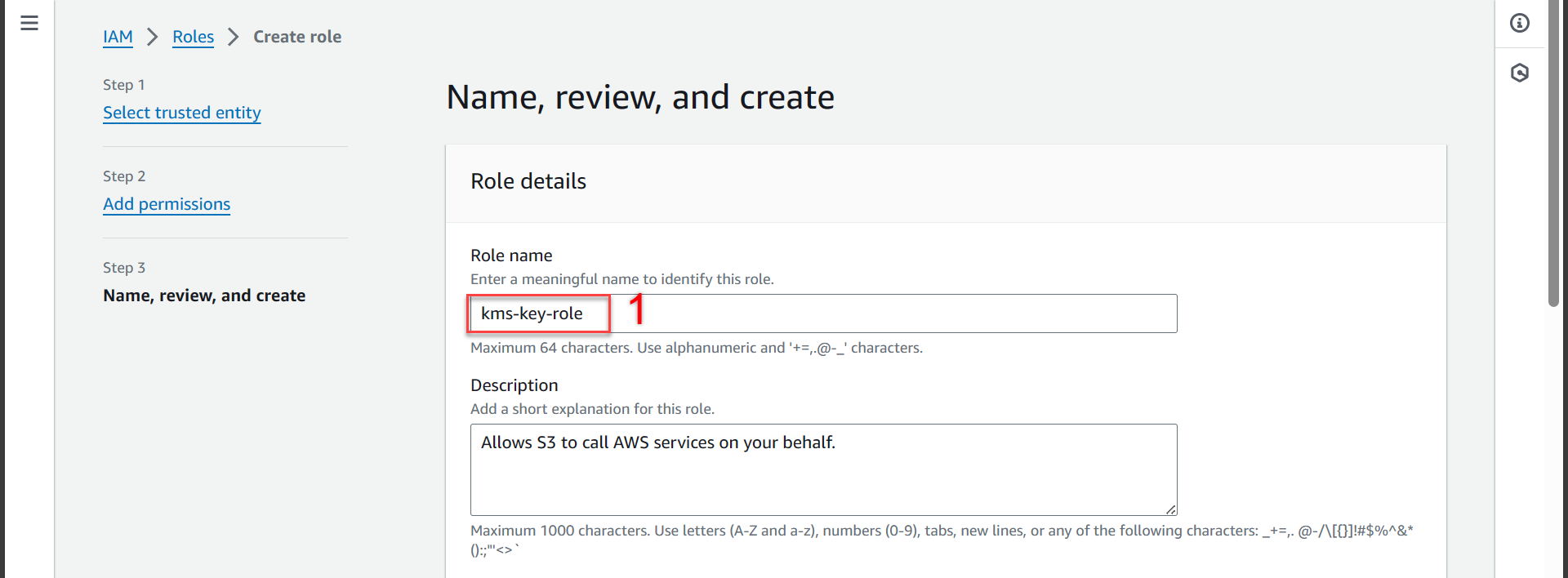

- Trong phần Name, review, and create

Bạn có thể tự đặt tên khác theo ý của các bạn nhé!

- Role name nhập

kms-key-role

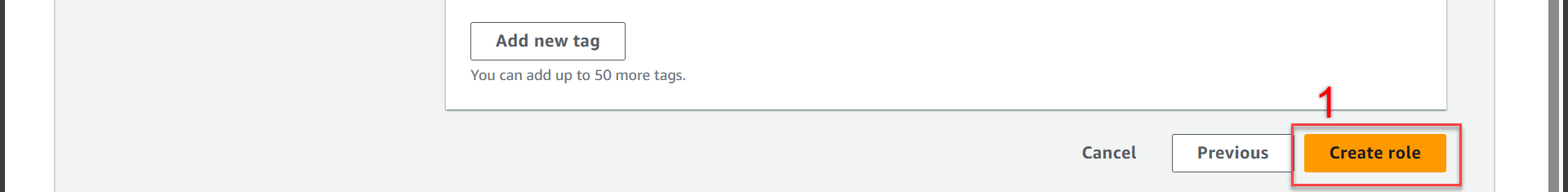

- Kéo xuống dưới và ấn Create role

- Thông báo tạo role thành công